(H3C设备)企业WIFI管家如何对接H3C设备

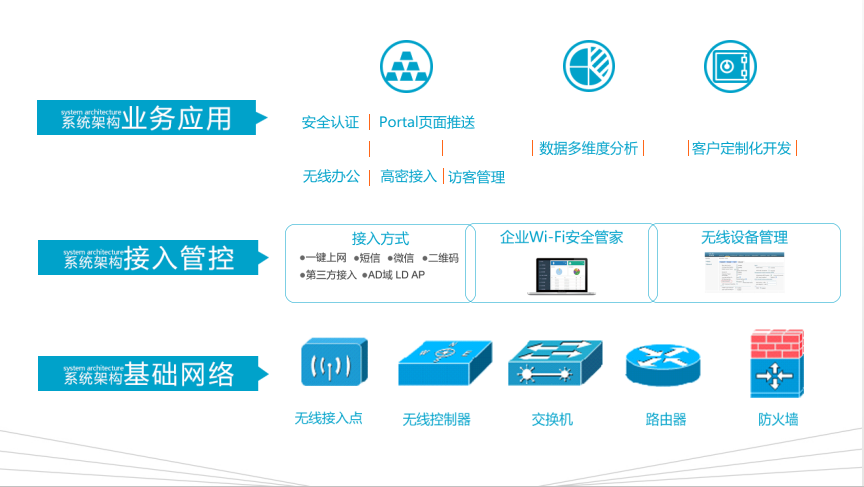

阅读 · 发布日期 2019-03-18 10:06 · 时讯无线一、 企业Wi-Fi安全管家基本配置

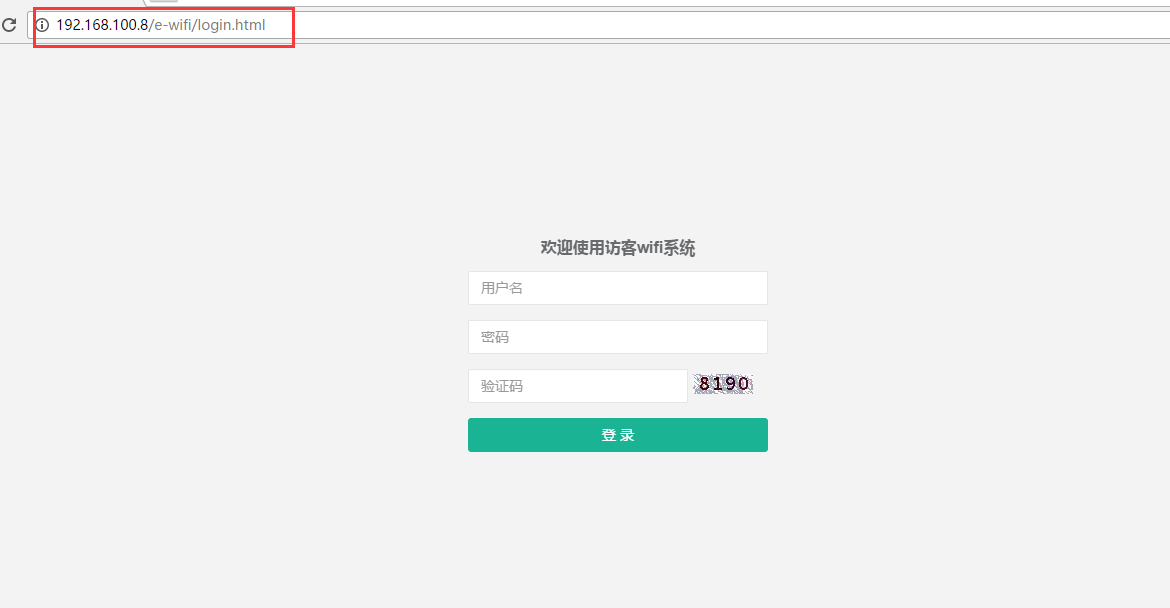

1. 登录 企业Wi-Fi安全管家

安装配置好 企业Wi-Fi安全管家服务器的网络环境后,输入给服务器设置的网络 ip 地址(该文档环境为192.168.100.8),打开登录页面开始操作

输入账号密码 admin、admin(企业Wi-Fi安全管家默认的账号和密码)

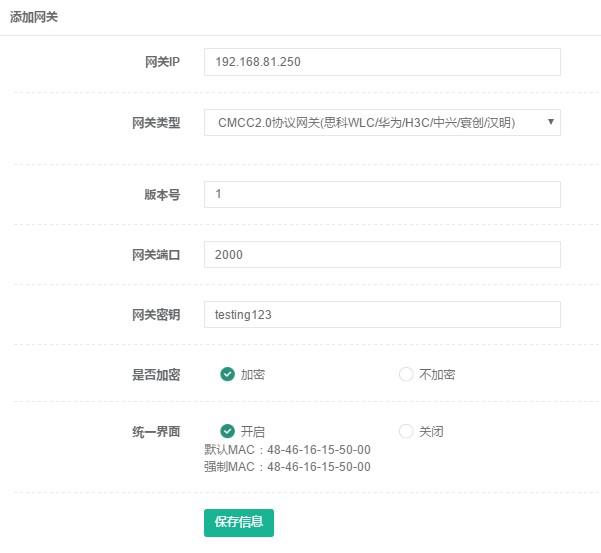

2. 设置 portal 网关

该设置提供H3C设备的外置 portal 地址的 URL、portal 协议的认证交互等点击设备管理 → 网关列表:

点击新增网关,添加 portal 服务的网关:

- 添加网关 IP(H3C WCL 的接口地址),

- 网关类型(支持多种设备协议,选择 cmcc.2.0 协议为中移动 portal2.0 协议,),

- 版本号(只能填写 1 或者 2),

- 端口号(WLC 监听 udp 2000 的端口号来接受由 portal 服务器发送 portal2.0 协议的报文)

- 网关秘钥:portal2.0 协议对接时加密的密码,

- 是否加密(数据加密类型,开启表示 chap 认证,关闭表示 pap 认证)

- 统一界面:WIFI 安全管家可以根据不同的 AP 设置不同的界面,如果开启该服务,表示所有的 AP 设备 都是统一界面(如果只有一个 SSID 实现 portal 认证,建议开启该服务)

添加完成后自动生成 portal 服务的 URL

后面的 url:http://192.168.100.8/portalproxy/341/portal 需要配 置到思 科 WCL 的外置 portal 中

3. 设置 AAA 网关

点击 设备管理 → Radius 网关

该服务设置 portal 协议对接成功后开始的 AAA 认证需要的配置 点击新增 AAA 网关:

设置 AAA 认证网关

网关 IP/MAC:H3C WCL 的设备 IP 地址 网关名称:对该设备进行描述 通信秘钥:AAA 认证服务器的对接秘钥

4. 设置模板

该服务设置弹出的 portal 页面显示样式,如果不设置,则弹出默认的页面样式

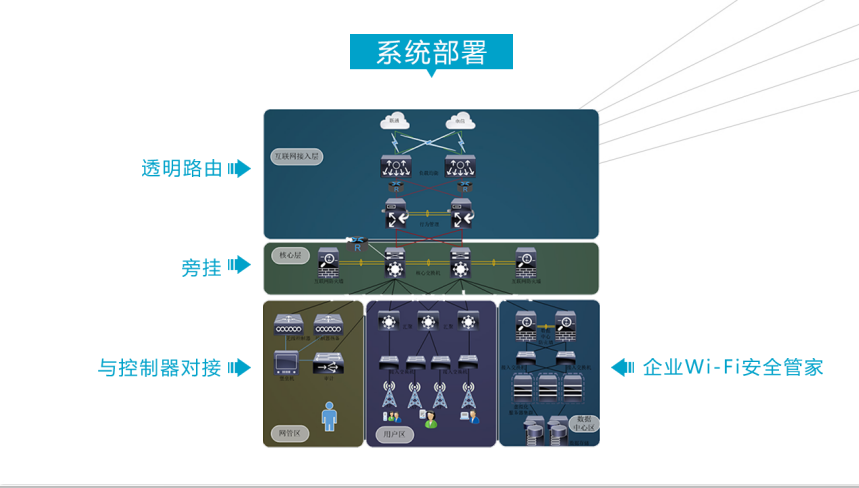

二、 H3C WLC 关于 portal 认证的配置

(以下命令均在配置模式下输入)H3C WLC 主要区分两个大版本V5.0和V7.0并且配置不通用

如果控制器版本为V7请从第九步开始

1. 登录H3C WCL 设备(V5、V7)

采用命令行输入可以使用console线调试、SSH、TELNET等,此处不做具体介绍、如果是V7系统请跳转到第九步。2. 配置portal服务 (ip、密码、url、使用协议)

portal server gome ip 10.75.16.101 key testing123 url http://10.75.16.101/portalproxy/1/portal server-type cmccportal认证白名单:(dns和portal服务器地址必须放空)

portal free-rule 0 source ip any destination ip 114.114.114.114 mask 255.255.255.255

portal free-rule 1 source ip any destination ip 192.168.100.8mask 255.255.255.255

注:因为用户访问的是域名、而portal跳转针对的是ip地址,所以需要放通DNS

3. 配置portal url 携带参数

portal url-param include user-mac param-name clientmac------携带用户mac地址命名为clientmac

portal url-param include nas-ip param-name acip

------携带nas-ip命名为acip

portal url-param include ap-mac param-name apmac

portal url-param include user-url

-----携带url-param命名为user-url

portal url-param include user-ip param-name wlanuserip

-----携带user-ip命名为wlanuserip

portal url-param include ac-name param-name acname

-----携带ac-name命名为acname

portal url-param include ssid

-----携带ssid参数

4. Radius配置

radius scheme gome-------配置radius

server-type extended

-------采用外部认证方式

primary authentication 10.75.16.26 key testing123 -------主认证服务器及密码

primary accounting 10.75.16.26 key testing123 -------主计费服务器及密码

secondary authentication 10.75.16.27 key testing123 -------备认证服务器及密码

secondary accounting 10.75.16.27 key testing123 -------备认证服务器及密码

user-name-format without-domain --------交换数据的mac格式

nas-ip 10.70.103.132

-------配置nas-ip

5. 配置作用域

domain gome-------配置作用域

authentication portal radius-scheme gome

-------调用radius AAA

authorization portal radius-scheme gome

--------调用radius AAA

accounting portal radius-scheme gome

-------调用radius AAA

state active

-------激活此作用域

idle-cut enable 240 10240

-------超时设置

6. 授权配置

radius dynamic-author port 3799------配置接收和发送的授权接口

radius dynamic-author client trusted ip 10.75.16.101 ------配置免校验授权客户端

7. 接口下调用

interface Vlan-interface400description fangke

------接口描述

ip address 172.16.203.254 255.255.252.0

------配置接口地址

portal server gome method direct

-----调用portal服务采用直接转发

portal domain gome

-----调用portal作用域

portal nas-ip 10.70.103.132

-----portal nas-ip

quit

------退出接口

8. 相关配置

开启portal逃生功能:portal server gomefk server-detect method http action trap permit-all interval 5

切换ssid强制下线:

portal wlan ssid-switch logoff

9. 配置portal服务 (V7版本)命令在v5版本已结束这里不做过多解释

portal web-server gomefkurl http://192.168.100.8/portalproxy/6/portal

server-detect log trap

portal server gmoefk

ip 10.75.16.101 key testing123

port 2000

server-type cmcc

10. 携带参数设置

url-parameter ac-name value XBHurl-parameter acip nas-id

url-parameter apmac ap-mac format section 6 lowercase

url-parameter ssid ssid

url-parameter usermac source-mac

url-parameter wlanuserip source-address

portal url-param include user-mac param-name clientmac

portal url-param include nas-ip param-name acip

portal url-param include ap-mac param-name apmac

portal url-param include user-url

portal url-param include user-ip param-name wlanuserip

portal url-param include ac-name param-name acname

portal url-param include ssid

11. Portal验证前白名单

portal free-rule 0 source ip any destination ip 114.114.114.114 255.255.255.255portal free-rule 2 source ip any destination ip 192.168.100.8 255.255.255.255

12. 配置radius设置:

radius scheme gomefkprimary authentication 10.75.16.26 key cipher testing123

primary accounting 10.75.16.26 key cipher testing123

secondary authentication 10.75.16.27 key cipher testing123

secondary accounting 10.75.16.27 key cipher testing123

accounting-on enable

key authentication cipher testing123

key accounting cipher testing123

user-name-format without-domain

nas-ip 10.70.101.132

13. 作用域配置

domain gomefkauthorization-attribute idle-cut 240 10240

authentication portal radius-scheme gomefk

authorization portal radius-scheme gomefk

accounting portal radius-scheme gomefk

14. 接口下调用

interface Vlan-interface400ip address 192.168.203.254 255.255.252.0

portal enable method direct

portal domain gomefk

portal bas-ip 10.70.101.132

portal fail-permit web-server

portal apply web-server gomefk

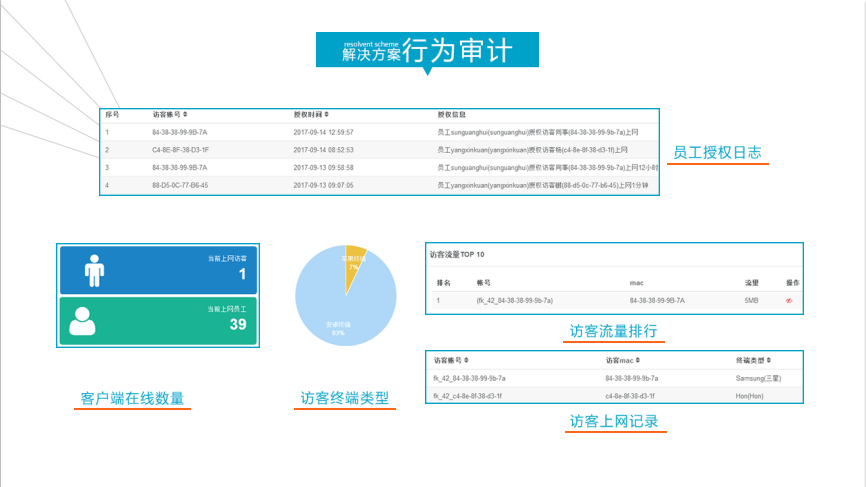

三、 如何开启 wifi 安全管家的 LDAP 认证服务

该服务提供对接 AD 域等 LADP 服务,当开启该服务时,登录使用的账号密码为 AD 域中的账号密码实现原理:当用户在 portal 页面输入账号密码时,portal 服务器获取到后向 AD 域发送认证,如果认证 通过则 portal 服务器认为该账号有限,如果失败则提示用户账号错误

点击 系统设置 → AD 域设置

IP 及端口:格式中间用:隔开(端口为 389)

AD 域名:AD 服务器的域名(该 AD 域域名为 freewifi.com)

DN: dc=freewifi,dc=com (该配置可以在 AD 域的根配置中查找)

开启 ssl:如果开启 ssl 则端口为 636,关闭 ssl 端口为 389(请确认 AD 域开启对 ssl 的支持)

开启 AD 域:如果为开启,则 portal 页面中的账号密码不在是 wifi 安全管家中的账号密码,而是 AD 域 中的账号密码(账号不需要加@域名后缀),如果为关闭,则不支持 AD 域账号密码认证

AD 域名:AD 服务器的域名(该 AD 域域名为 freewifi.com)

DN: dc=freewifi,dc=com (该配置可以在 AD 域的根配置中查找)

开启 ssl:如果开启 ssl 则端口为 636,关闭 ssl 端口为 389(请确认 AD 域开启对 ssl 的支持)

开启 AD 域:如果为开启,则 portal 页面中的账号密码不在是 wifi 安全管家中的账号密码,而是 AD 域 中的账号密码(账号不需要加@域名后缀),如果为关闭,则不支持 AD 域账号密码认证

四.如何开启短信认证

点击 访客上网设置 → 短信设置 →

北京时讯遨游网络科技有限公司,是一家创立于北京,致力于无线WiFi宽带网络设备研发、无线WiFi宽带网络媒体运营的新技术企业。公司由一批在宽带网业界从事多年的人士发起创建,凭借团队多年来服务于IT行业的技术实力和丰富的行业资源,提供一流的技术、产品和服务。

景区无线WIFI网络覆盖,酒店无线WIFI网络覆盖,学校无线WIFI网络覆盖,商超无线WIFI网络覆盖,银行无线WIFI网络覆盖,企业无线WIFI网络覆盖,工厂无线WIFI网络覆盖,仓库无线WIFI网络覆盖,政府无线WIFI网络覆盖,室内外无线WIFI网络覆盖,农场无线WIFI网络覆盖,加油站无线WIFI网络等

Wiradius是用户认证计费管理系统,采用国际标准协议RADIUS为基本支撑,可以实现对VOIP电话、网络接入、即时通信、电子商务网站提供认证、计帐、漫游、虚拟计费服务。是由北京时讯遨游网络科技有限公司研制出!